O que é autenticação de dois fatores (2FA)?

A autenticação multifator (MFA) é um sistema projetado para proteger seu acesso aos serviços, solicitando mais de uma prova. A forma mais comum de MFA é a autenticação de dois fatores (2FA).

Nesta era digital, as senhas são onipresentes. Nós os usamos para acessar nosso correio, nossas contas de mídia social e nossas plataformas bancárias pessoais.Quando a Internet era nova e os serviços online eram poucos, uma senha comum fácil de lembrar era a coisa. No entanto, à medida que o uso da Internet explodiu, usar uma senha para muitos serviços não apenas se tornou complicado, mas também vulnerável, visto que compartilhamos muitas de nossas informações pessoais confidenciais online e usamos serviços financeiros. Como resultado, começamos a usar senhas mais fortes e, de preferência, senhas diferentes para serviços diferentes. Independentemente de quão forte é uma senha, tudo o que você precisa é de um vazamento de banco de dados e sua conta ficará comprometida.

Agora, se as senhas são suscetíveis a vazamentos de banco de dados, o que podemos fazer para nos manter seguros? Bem, felizmente, os especialistas em segurança têm uma solução para isso– autenticação multifator.

Autenticação multifator (MFA)

A autenticação multifator (MFA) é um sistema projetado para proteger seu acesso aos serviços, solicitando mais de uma peça de identificação ou verificação, também conhecida como evidência. A senha que você usa é uma dessasevidênciasque ‘autentica’ você. No entanto, como acabamos de discutir, uma senha é algo que pode ser comprometido no caso de um ataque cibernético. A autenticação multifatorial solicita que você envie duas ou mais evidências para confirmar sua identidade. Basicamente, é um processo de duas ou mais etapas em que você verifica sua identidade para a máquina (geralmente remota) fornecendo mais evidências (além de uma senha) para validação.

Autenticação de dois fatores (2FA)

A forma mais comum de MFA éa autenticação de dois fatores (2FA),na qual uma peça adicional de evidência ou ‘fator’ é necessária para o acesso. Agora, essaevidênciaque estou enfatizando é geralmente categorizada em três tipos:fator de conhecimento,fator de posseefator biométrico. Vejamos esses fatores um de cada vez.

1. Fator de conhecimento

O fator conhecimento é um fator que só o usuário conhece. Idealmente, é o fator que ele deve saber com exclusividade. A maneira tradicional de autenticação (uma etapa) é quando você digita seu nome, nome de usuário ou ID de e-mail e, em seguida, digita a senha. Nem é preciso dizer que só você deve saber essa senha. Além disso, essa senha nunca deve ser compartilhada com ninguém. Portanto, uma ‘senha’ é a forma mais comum de fator de conhecimento.

PIN e questões de segurança

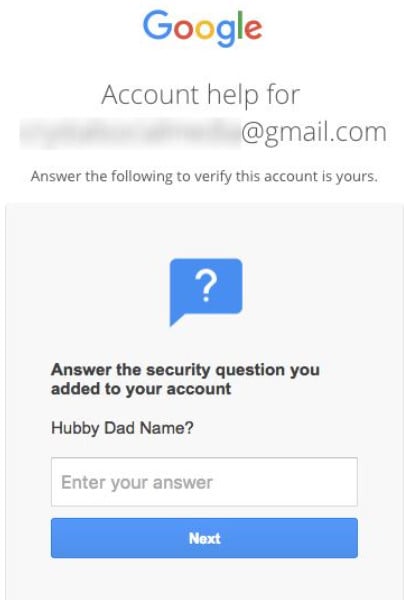

Se não for uma senha, pode ser um PIN numérico (número de identificação pessoal), que consiste apenas em números (sem letras ou caracteres especiais). Alguns serviços mantêm uma camada de backup de um fator de conhecimento adicional além de uma senha / PIN. Isso está na forma de uma pergunta de segurança. Por exemplo, a plataforma pode pedir o nome de solteira de sua mãe, sua cor favorita ou sua data de nascimento.

Um exemplo de pergunta de segurança para segurança adicional da conta

2. Fator de posse

Este é outro fator em que os autenticadores 2FA geralmente contam como uma medida adicional para confirmar sua identidade. O fator de posse é um fator ou evidência que somente o usuário possui. Essas posses podem ser na forma de umtoken de hardwareou de umtoken de software.

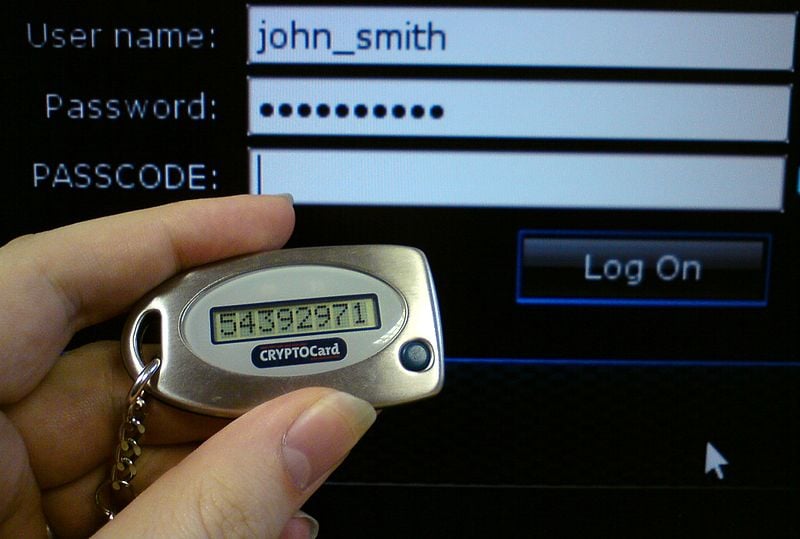

Token de hardware (autenticador físico)

Um token de hardware é um objeto físico (autenticador) fornecido por um provedor de serviços cujos serviços você precisaria acessar. É uma entidade física, ou seja, hardware dedicado. Os tokens de hardware podem vir em dois tipos:token conectadoetoken desconectado. Um token conectado é uma peça de hardware que você precisa para se conectar a um computador ou telefone celular para verificar sua identidade. Isso pode ser na forma de um pen drive ou cartão de memória.

Exemplos de tokens de hardware conectados (Crédito da foto: Tony Webster / Wikimedia Commons)

Um token de hardware desconectado é um autenticador autônomo. Geralmente vem com um display integrado que continua gerando códigos de verificação para facilitar a autenticação. A melhor coisa sobre autenticadores de hardware desconectados é que eles não requerem uma conexão ativa com a Internet para funcionar. Além disso, eles eliminam a necessidade de conectá-los a um computador ou dispositivo móvel para operação.

Exemplo de token de hardware desconectado (Crédito da foto: Brian Ronald / Wikimedia Commons)

Token de software (OTP)

Um token de software é um método de autenticação em que o provedor de serviços fornece um código de verificação usando um software ou serviço baseado em rede. Isso é feito principalmente com o envio de um código de verificação porSMS. Um token de software é a segunda etapa mais amplamente usada em 2FA, em que uma senha de uso único baseada em tempo (TOTPou simplesmenteOTP) é enviada via celular, que precisa ser digitada (dentro de um tempo estipulado) para acesso após o usuário insere sua senha. Além de SMS, alguns provedores de serviço enviam um código de verificação por e-mail, um aplicativo ou em um dispositivo confiável conectado à Internet para a autenticação de segundo passo de 2FA.

A maior parte da autenticação de dois fatores ou verificação de duas etapas que você usa para acessar uma conta na Internet utiliza um fator de conhecimento (na forma de uma senha). Assim que o fator de conhecimento for confirmado, o usuário é solicitado a inserir um código exclusivo enviado por SMS / e-mail / aplicativo. Se ambas as informações fornecidas pelo usuário estiverem corretas, somente então ele poderá obter acesso. Além desses dois fatores, um novo tipo de fator também está começando a ser usado em sistemas de autenticação multifator – o fator biométrico.

3. Fator biométrico

Este é o fator desenvolvido mais recentemente para autenticação. Ele o autentica com base no que você é ou tem (inerentemente). Ao contrário de um autenticador de hardware, você, como usuário, não precisa possuir algo extra ou exclusivo para confirmar sua identidade. Em vez disso, a máquina (usando sensores especiais) autenticaria se você é realmente a mesma pessoa que corresponde às credenciais de login. Isso pode ser implementado por meio dereconhecimento de impressão digital,reconhecimento de rostooureconhecimento de voz. Algumas empresas de tecnologia estão até trabalhando na autenticação com base nopadrão de digitação de palavras–chaveou noestilo de caminhada deuma pessoa! De todas essas variações, a impressão digital é a forma mais popular e confiável de autenticação biométrica.

Ilustração de autenticação de impressão digital (Crédito da foto: HQuality / Shutterstock)

Problemas com autenticação biométrica

Aparentemente, a autenticação biométrica é super legal e elimina a necessidade de esperar por OTPs ou possuir hardware especial, mas eles têm seu próprio conjunto de problemas.

Em primeiro lugar, para implementar uma forma biométrica de autenticação, seria necessário um hardware especializado (sensores de leitura). Esses sensores seriam exclusivos para o tipo de autenticação biométrica. Isso significa que o provedor de serviços precisa incorporar sensores separados, como um leitor de impressão digital, gravador de áudio ou leitor de íris para autenticar os usuários. Essas funções adicionadas levam a custos adicionais do ponto de vista do provedor de serviços.

Também existem desafios de alguns usuários, muitos dos quais não se sentem confortáveis em compartilhar suas informações biométricas com as empresas. Esse medo é válido até certo ponto, já que a biometria é cada vez mais usada na vigilância e muitas vezes invade um espaço pessoal que é intransigente para muitas pessoas. Além disso, ao contrário do seu PIN ou senha, você não pode ficar por aí mudando sua impressão biométrica, caso seus dados biométricos sejam comprometidos.

Quão seguro é o 2FA?

Embora a autenticação multifator ou a autenticação de dois fatores seja inegavelmente mais segura do que a autenticação apenas por senha, esses sistemas não são invencíveis.

Para hackear um sistema protegido por 2FA, um hacker obteria acesso adquirindo o token de hardware necessário para o login ou poderia tentar obter dados em uma rede desprotegida por meio da qual o código de verificação é transmitido. Isso pode ser feito por meio de um ataque de phishing ou clonando o token de hardware. No entanto, há outra maneira, que não requer muito conhecimento – um ataque por meio da recuperação ou redefinição da conta.

Aproveitando a opção derecuperação de conta, um hacker pode ignorar a segurança 2FA se ele tiver acesso à senha de e-mail de um usuário.

Quando alguém se inscreve para a recuperação de conta, o provedor de serviços dessa conta provavelmente enviará ao usuário uma senha temporária. Supondo que o hacker saiba de alguma forma a senha do seu e-mail, ele obterá essa senha temporária e terá acesso não autorizado a outras contas. Ele não precisa digitar um OTP ou outro código de segurança se a recuperação de conta desabilitar a autenticação 2FA. Este é um problema inerente a muitas opções derecuperação de contaque existem na Internet.

Alguns especialistas acham que, para contornar esse problema, um fator biométrico adicional seria útil, porque é quase impossível para um impostor personificar suas impressões digitais ou sua íris. No entanto, como discutimos anteriormente, muitos usuários não se sentem confortáveis em compartilhar seus dados biométricos.

Adoção e futuro de 2FA

Com os ataques cibernéticos se tornando cada vez mais comuns e os hackers utilizando técnicas como ataques de força bruta, a autenticação em uma única etapa na forma de uma senha torna as contas online vulneráveis. É por isso que todas as grandes empresas de tecnologia como Google, Amazon, Apple, Facebook, Uber, Microsoft, Dropbox, Paypal, etc. fornecem 2FA para proteger sua conta.

A segurança de TI (tecnologia da informação) e as violações relacionadas são como um jogo de policiais e ladrões, com o ladrão sempre em busca de novas formas de invadir o sistema. No futuro, os hackers quase certamente encontrarão novas maneiras de atacar os sistemas implementados com 2FA, mas ainda será muito mais difícil para os cibercriminosos romperem duas camadas de segurança!